L’entreprise de cybersécurité Threat Fabric a repéré un malware bancaire qui utilise une nouvelle technique pour voler les mots de passe. La plupart des programmes de ce type affichent une page Web par-dessus les applications bancaires, invitant l’utilisateur à saisir ses identifiants.

Ce nouveau malware, baptisé Vultur, s’appuie sur un serveur VNC, une technologie qui lui permet d’enregistrer et diffuser tout ce qui se passe sur l’écran en temps réel.

Vultur est installé grâce à Brunnhildar, un malware contenu dans des fausses applications sur le Play Store. Brunhilda est un dropper, autrement dit sa seule fonction est de permettre l’installation d’autres malwares.

Vultur doit obtenir des autorisations pour enregistrer l’écran et effectuer des actions, et pour cela trompe les utilisateurs en affichant une surcouche déjà vue avec d’autres malwares.

Le malware surveille l’utilisation des applications et se lance dès qu’il détecte une des 103 applications cibles sur sa liste.

Ensuite,Il capture l ‘écran du smartphone ainsi que toutes les saisies au clavier afin d’obtenir les identifiants bancaires, ainsi que ceux de Facebook, Viber et TikTok.

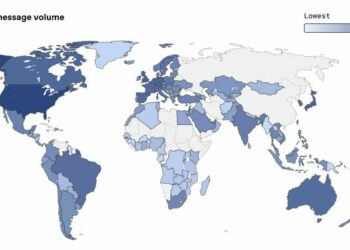

Vultur vise actuellement des applications pour des banques en Italie, en Espagne, aux Pays-Bas, au Royaume-Uni et en Australie.

Le malware est basé sur plusieurs applications légitimes, dont AlphaVNC pour le serveur VNC, ngrok pour s’assurer que le serveur VNC est accessible à distance, et Firebase de Google pour pouvoir recevoir des commandes d’un serveur de contrôle.

Toutefois, le malware est difficile à supprimer puisqu’il active la fonction Retour dès que le smartphone affiche l’écran permettant de le désinstaller. La fausse application Protection Guard a été installée plus de 5.000 fois avant d’être retirée du Play Store.

Toutefois, Threat Fabric estime que de fausses applications contenant Brunnhildar, qui peut installer différents malwares dont Vultur, ont été installées plus de 30.000 fois.